Thinkpad z60m

Inhaltsverzeichnis

Thinkpad Z60M unter Ubuntu Edgy

Dank der Firma bekam ich ein Leveno/IBM Thinkpad Z60M welches noch mit einer Mobile CPU ausgestattet ist. Dieses Gerät wird eigentlich sehr gut unterstützt und nahezu fast alles funktioniert. Wird auf den proprioritären Grafikkarten Treiber von ATI verzichtet, soll sogar Syspend to RAM, resp. Suspend to Disk funktionieren. Da ich aber OpenGL und Co nutzen möchte, setzte ich auf den Original Treiber. Wer mit dem Gedanken spielt, Beryl und Co einzusetzen, sollte sich statt auf GLX auf AGILX konzentieren. Denn ATI unterstützt die Composite Erweiterung nicht, wenn auch DRI verwendet wird. Beryl benöigt aber Compisite ...

Diese Anleitung ist im groben nur eine Übersetzung von anderen Quellen, mit der einen, oder anderen Anpassung. Alle Quellen werden wie üblich am Ende dieser Anleitung aufgelistet werden. Pakete die ich verwendet habe, werde ich auch zur Verfügung stellen, um den Ausfall der Webseiten kompensieren zu können :-)

Ausstattung

root@kusanagi:~# lspci 00:00.0 Host bridge: Intel Corporation Mobile 915GM/PM/GMS/910GML Express Processor to DRAM Controller (rev 03) 00:01.0 PCI bridge: Intel Corporation Mobile 915GM/PM Express PCI Express Root Port (rev 03) 00:1b.0 Audio device: Intel Corporation 82801FB/FBM/FR/FW/FRW (ICH6 Family) High Definition Audio Controller (rev 03) 00:1c.0 PCI bridge: Intel Corporation 82801FB/FBM/FR/FW/FRW (ICH6 Family) PCI Express Port 1 (rev 03) 00:1c.1 PCI bridge: Intel Corporation 82801FB/FBM/FR/FW/FRW (ICH6 Family) PCI Express Port 2 (rev 03) 00:1c.2 PCI bridge: Intel Corporation 82801FB/FBM/FR/FW/FRW (ICH6 Family) PCI Express Port 3 (rev 03) 00:1c.3 PCI bridge: Intel Corporation 82801FB/FBM/FR/FW/FRW (ICH6 Family) PCI Express Port 4 (rev 03) 00:1d.0 USB Controller: Intel Corporation 82801FB/FBM/FR/FW/FRW (ICH6 Family) USB UHCI #1 (rev 03) 00:1d.1 USB Controller: Intel Corporation 82801FB/FBM/FR/FW/FRW (ICH6 Family) USB UHCI #2 (rev 03) 00:1d.2 USB Controller: Intel Corporation 82801FB/FBM/FR/FW/FRW (ICH6 Family) USB UHCI #3 (rev 03) 00:1d.3 USB Controller: Intel Corporation 82801FB/FBM/FR/FW/FRW (ICH6 Family) USB UHCI #4 (rev 03) 00:1d.7 USB Controller: Intel Corporation 82801FB/FBM/FR/FW/FRW (ICH6 Family) USB2 EHCI Controller (rev 03) 00:1e.0 PCI bridge: Intel Corporation 82801 Mobile PCI Bridge (rev d3) 00:1f.0 ISA bridge: Intel Corporation 82801FBM (ICH6M) LPC Interface Bridge (rev 03) 00:1f.2 IDE interface: Intel Corporation 82801FBM (ICH6M) SATA Controller (rev 03) 00:1f.3 SMBus: Intel Corporation 82801FB/FBM/FR/FW/FRW (ICH6 Family) SMBus Controller (rev 03) 01:00.0 VGA compatible controller: ATI Technologies Inc M24 1P [Radeon Mobility X600] 02:00.0 Ethernet controller: Broadcom Corporation NetXtreme BCM5751M Gigabit Ethernet PCI Express (rev 11) 14:00.0 CardBus bridge: Ricoh Co Ltd RL5c476 II (rev b3) 14:00.1 FireWire (IEEE 1394): Ricoh Co Ltd R5C552 IEEE 1394 Controller (rev 08) 14:00.2 Class 0805: Ricoh Co Ltd R5C822 SD/SDIO/MMC/MS/MSPro Host Adapter (rev 17) 14:00.3 System peripheral: Ricoh Co Ltd R5C592 Memory Stick Bus Host Adapter (rev 08) 14:02.0 Network controller: Intel Corporation PRO/Wireless 2915ABG Network Connection (rev 05)

root@kusanagi:~# lsusb Bus 005 Device 001: ID 0000:0000 Bus 004 Device 001: ID 0000:0000 Bus 003 Device 008: ID 0a5c:2110 Broadcom Corp. Bus 003 Device 004: ID 0483:2016 SGS Thomson Microelectronics Fingerprint Reader Bus 003 Device 001: ID 0000:0000 Bus 002 Device 001: ID 0000:0000 Bus 001 Device 001: ID 0000:0000

root@kusanagi:~# cat /proc/cpuinfo processor : 0 vendor_id : GenuineIntel cpu family : 6 model : 13 model name : Intel(R) Pentium(R) M processor 2.00GHz stepping : 8 cpu MHz : 800.000 cache size : 2048 KB fdiv_bug : no hlt_bug : no f00f_bug : no coma_bug : no fpu : yes fpu_exception : yes cpuid level : 2 wp : yes flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov pat clflush dts acpi mmx fxsr sse sse2 ss tm pbe nx up est tm2 bogomips : 1598.40

Ziel

- Am Ende wird auf diesem Laptop Ubuntu Edgy laufen, mit den original Treibern von ATI.

- Der Fingerabdruck-Scanner dient für den Login.

- Das Volume (LVM) home wird verschlüsselt, wobei der Schlüssel auf einer SD-Karte liegt

- Ein Großteil der Fn Tasten wird funktionieren

- Der externe VGA Ausgang liefert ein geklontes Bild

- W-Lan läuft über das Network-manager Applet von Gnome

Installation

Als Ausgangsbasis verwende ich eine i386 Edgy CD-Rom. Um später möglichst flexibel den Speicherplatz verwalten zu können, setze ich auf LVM. Meine Partitionen sehen daher folgendermaßen aus:

/dev/sda1 swap 512 MB /dev/sda2 Root 8GB /dev/sda5 LVM Rest

Die Installation selber eine normale Standardinstallation, welche ich nicht weiter erläutern werde.

Wurde die Installation abgeschlossen, und die obligatorischen Updates installiert, kann als nächstes die /etc/apt/sources.list angepasst werden, sodass das System auch "brauchbar" wird. Ich verwende folgende Server:

$ sudo vi /etc/apt/sources.list

deb http://de.archive.ubuntu.com/ubuntu/ edgy main restricted deb http://de.archive.ubuntu.com/ubuntu/ edgy-updates main restricted deb http://de.archive.ubuntu.com/ubuntu/ edgy universe multiverse deb http://de.archive.ubuntu.com/ubuntu/ edgy-backports main restricted universe multiverse deb http://security.ubuntu.com/ubuntu edgy-security main restricted deb http://security.ubuntu.com/ubuntu edgy-security universe # Amarok KDE Musik Player deb http://kubuntu.org/packages/amarok-144 edgy main # Beryl 3D Desktop # deb http://ubuntu.beryl-project.org/ edgy main

# Kubuntu.org bleeding edge KDE # GPG key: DD4D5088 deb http://kubuntu.org/packages/kde-latest edgy main

# Kubuntu.org bleeding edge amaroK # GPG key: DD4D5088 deb http://kubuntu.org/packages/amarok-latest edgy main

# Medibuntu multimedia packages # GPG key: 0C5A2783 deb http://medibuntu.sos-sts.com/repo/ edgy free non-free

Da ich als Audio Player Amarok zusammen mit MySQL verwende, muss der gpg Schlüssel noch hinzugefügt werden, für die Signaturen:

$ wget http://people.ubuntu.com/~jriddell/kubuntu-packages-jriddell-key.gpg $ wget wget http://medibuntu.sos-sts.com/repo/medibuntu-key.gpg $ sudo apt-key add medibuntu-key.gpg $ sudo apt-key add kubuntu-packages-jriddell-key.gpg $ sudo apt-get update

Da ich es nervig finde, längere Tipparbeiten am Laptop zu erledigen, installiere ich SSH und aktiviere den Root Account. "Sudo" zu verwenden ist zwar sinnvoll, aber für längere Rootarbeiten ziehe ich einen echten Root Account vor:

$ sudo apt-get install ssh $ sudo passwd $ su -

Bei der ersten Passwortfrage, wird das Kennwort des Users abgefragt, die beiden anderen sind das Kennwort für den User Root. Mit "su -" bekommen wir die normale Root Umgebung.

LVM und Home

Unser Home Verzeichnis werden wir in ein LVM Volume packen, welches dann verschlüsselt werden kann. Dazu installieren wir uns die passenden Programme:

# apt-get install lvm2 dmsetup cryptsetup

Dann teilen wir dem LVM mit, dass /dev/hda5 zu LVM gehören soll:

- Die ID auf LVM ändern, sofern dies nicht schon geschehen ist, und startet den Rechner neu, ansonsten kann es Probleme beim LVM geben.

# sfdisk --change-id /dev/sda 5 8e

- Nun fügen wir /dev/sda5 dem LVM hinzu

# pvcreate /dev/sda5

- Dann erstellen wir unseren Pool und nennen ihn z.B. Daten

# vgcreate daten /dev/sda5

- Aus diesem Pool nehmen wir 2GB und erstellen unser home Volume

# lvcreate -L 2G -n home daten

Am Ende sollte das in etwa so ausschauen:

root@kusanagi:~# pvscan PV /dev/sda5 VG daten lvm2 [66,21 GB / 64,21 GB free] Total: 1 [66,21 GB] / in use: 1 [66,21 GB] / in no VG: 0 [0 ] root@kusanagi:~# vgscan Reading all physical volumes. This may take a while... Found volume group "daten" using metadata type lvm2 root@kusanagi:~# lvscan ACTIVE '/dev/daten/home' [2,00 GB] inherit

Ist dies geschehen, können wir diese Volume später formatieren. Dafür nehme ich XFS, da dieses flott arbeitet und sich am einfachsten online erweitern lässt. Da die Tools für XFS nicht per Default dabei sind, müssen wir sie vorher auch noch installieren:

# apt-get install xfsprogs

Verschlüsseln

Damit wir das Kennwort nicht immer eintippen müssen, wollen wir diesen auf die SD-Karte legen. Dazu müssen folgende Module geladen worden sein:

- aes

- dm-mod

- dm-crypt

Die SD-Karte wird mit einem vfat Dateisystem formatiert. Bei ext2 hatte ich Probleme, welches aber mit der SD-Karte zusammenhängen mag.

- Damit die Karte auch immer an die selbe Stelle gemountet wird, verwenden wir die UUID:

# mkfs.vfat /dev/mmcblk0p1

Die UUID erfahren wir am einfachsten mit:

ls -l /dev/disk/by-uuid/

- Weiter geht es:

# mkdir /media/key # mount /dev/mmcblk0p1 /media/key

Luks

- Da wir einen Schlüssel benötigen, erzeugen wir uns einen.

# touch /media/key/keyfile.luks && shred -s1024 /media/key/keyfile.luks

- Dann ordnen wir diesen Schlüssel dem Volume zu und verschlüsseln:

# cryptsetup -c blowfish-cbc-essiv:sha256 -s 256 luksFormat /dev/daten/home /media/key/keyfile.luks

- Zum Öffnen des verschlüsselten Volumes, geben wir folgendes ein:

# cryptsetup luksOpen /dev/daten/home home --key-file /media/key/keyfile.luks

- Als nächstes muss die Datei /etc/cryptotab bearbeitet werden:

# <target name> <source device> <key file> <options> swap /dev/sda1 /dev/random swap home /dev/daten/home /media/key/keyfile.luks luks

Im ersten Eintrag wird die SWAP Partition jeweils beim Start, mit einem zufällig generierten Schlüssel, verwendet. Der zweite Eintrag ist unser Home Verzeichnis.

- Dementsprechend muss die /etc/fstab auch angepasst werden:

# home /dev/mapper/home /home xfs defaults 0 2 # /dev/sda1 /dev/mapper/cswap swap sw 0 0

SWAP

- Swap verschlüsseln

Da wir auch die Swap Partition verschlüsseln lassen, können wir das recht zügig erledigen, mit:

# cryptsetup create cswap /dev/sda1 # <enter drücken> # mkswap /dev/mapper/cswap # swapon /dev/mapper/cswap

Start

- Automatischer Start

Damit der Schlüssel auch automatisch geladen werden kann, müssen wir die Datei /etc/default/cryptdisks anpassen:

# vi /etc/default/cryptdisks

Dann müssen wir sie so anpassen:

CRYPTDISKS_MOUNT="/media/key"

Ist das geschehen, können wir es testen:

# /etc/init.d/cryptdisks start

Danach können wir home fomatieren und mounten:

# mkfs.xfs /dev/mapper/home # mount /home

Nachdem bis hierhin alles geklappt hat, kann man einen reboot wagen. Es empfiehlt sich, quit und splash aus der Grub Zeile zu entfernen um auch alle Meldungen zu sehen. Hat der Reboot ebenfalls funktioniert, sollte man, wenn vorhanden, den Schreibschutz der SD-Karte aktivieren. Zumeist ist es ein kleiner Schieber an der Seite.

ATI Treiber

Wer sich für die ATI Treiber entscheidet, muss auf einen funktionierenden Suspend to Ram und Suspend to disk verzichten. Wem OpenGL und Co nicht wichtig sind, der kann stattdessen auf den Xorg Treiber "radeon" umschwenken, der sehr gut funktioniert und für 2D und Videos vollkommen reicht.

* Treiber installieren

Da wir den neuesten Treiber wollen, müssen wir von der ATI/AMD Seite unser Archiv herunterladen. Liegt die Datei auf der Platte, kann es weitergehen:

# apt-get install linux-headers-generic build-essential debconf dh-make gcc-3.4 libstdc++5 module-assistant # chsh -s /bin/bash # ./ati-driver-installer-<version> --buildpkg Ubuntu/edgy # dpkg -i xorg-driver-fglrx_<version>.deb # dpkg -i fglrx-kernel-source_<version>.deb

Dann müssen wir Ubuntu Treiber auf die Blacklists setzen. Dazu editieren wir die folgende Datei ...:

# vi /etc/default/linux-restricted-modules-common

... und schreiben dort den "fglrx" Treiber in die Anführungszeichen:

DISABLED_MODULES="fglrx"

- Treiber kompilieren und laden

# module-assistant prepare # module-assistant update # module-assistant a-i fglrx # depmod -a

XOrg

Ich habe Datei:Xorg.conf-z60m-fglrx.txt eine angepasste xorg.conf, die man als Grundlage verwenden kann.

Hat man die Konfigurationsdatei angepasst, sollte man am Besten den Rechner rebootet, damit die Module auch korrekt geladen werden. Hat man alles richtig gemacht, wird man auch entsprechend belohnt:

# fglrxinfo display: :0.0 screen: 0 OpenGL vendor string: ATI Technologies Inc. OpenGL renderer string: MOBILITY RADEON X600 Generic OpenGL version string: 2.0.6234 (8.32.5)

Fingerscanner

Um uns mit dem Finger einloggen zu können, bedarf es ein paar Programme. Da wären zum einen die BioAPI und das Pam Modul dazu. Freundlicherweise gibt es hier dazu passende Debian Archive. Sollte diese Seite mal nicht mehr aktiv sein, kann man sie immer noch bei mir herunterladen: http://www.denny-schierz.de/download/bioapi/bioapi_1.2.3_i386.deb

Vorbereitungen

# dpkg -i bioapi_1.2.3_i386.deb

Dann geht man auf diese Webseite und lädt sich die neuste Version vom UPEK Treiber herunter. Dieser muss dann entpackt und installiert werden:

# cd /usr/src # mkdir bio # cd bio # http://www.upek.com/support/download/TFMESS_BSP_LIN_1.0.zip # unzip TFMESS_BSP_LIN_1.0.zip # chmod +x install.sh # ./install /usr/lib/

- Nächster Schritt:

# addgroup --system bioapi # addgroup --system usbfs # adduser <benutzername> bioapi # adduser <benutzername> usbfs # chown -R root:bioapi /usr/var/bioapi/ # chmod -R 770 /usr/var/bioapi/ # chown -R root:usbfs /proc/bus/usb # chmod -R g+X /proc/bus/usb

- Nun müssen wir einen neuen Eintrag zu /etc/fstab hinzufügen, für den Zugriff auf das USB Gerät. Dazu brauchen wir aber die GID vom usbfs Gruppe:

# cat /etc/group | grep usbfs | cut -d':' -f 3

Bei mir kommt da 116 raus:

# vi /etc/fstab

Alles in eine Zeile:

none /proc/bus/usb usbfs defaults,devgid=116,devmode=0660,busgid=116,busmode=0770,listgid=116,listmode=0660 0 0

Damit auch Udev davon was weiß, müssen wir die Regel ein wenig anpassen:

# vi /etc/udev/rules.d/40-permissions.rules

Und folgendes suchen:

SUBSYSTEM=="usb_device", MODE="0664"

Daraus machen wir:

SUBSYSTEM=="usb_device", MODE="0660", GROUP="usbfs"

Finger scannen

Wurde das erledigt, können wir nun zum ersten Mal unseren Finger nutzen. Dazu gibt es Treiber Verzeichnis von UPEK ein passendes Progamm. Damit können wir unseren Finger scannen und erhalten als Ergebnis eine Datei, die wir für später benötigen. Dummerweise lässt sich das Programm unter Edgy nicht übersetzen, daher gibt es eine vorkompilierte Version, die man hier od. hier herunterladen kann. Nachdem entpacken geht es ans scannen:

# mkdir /usr/src/bio2 # cd bio2 # wget ftp://linux:Tuc-nak3@delta.upek.com/TFMESS_BSP_LIN_1.0beta2.zip # unzip TFMESS_BSP_LIN_1.0beta2.zip # chmod +x NonGUI_Sample/Sample # bio2/NonGUI_Sample/Sample

Nun muss man als nächstes "e" drücken, seinen Benutzernamen eingeben und seinen Finger dreimal über den Scanner ziehen. Danach kann man ihn mit "v" nochmal prüfen und geht dann mit "q" raus. Im Verzeichnis ist eine <benutzername>.bir entstanden. Diese kopieren wir uns am Besten in das jweilige Homeverzeichnis:

# cp <benutzernam>.bir /home/<benutzername>/

Pam Konfiguration

- Pam einrichten

Damit wir auch etwas davon haben, kommt nun PAM zum zuge. Dazu brauchen wir pam-bioapi, welches hier oder hier zu bekommen ist. Dieses wird entpackt und installiert:

# cd /usr/src # wget http://www.nax.cz/pub/bioapi/pam_bioapi/pam-bioapi_0.3.0.tar.gz # tar xvzf pam-bioapi_0.3.0.tar.gz # apt-get install libpam0g-dev # cd pam-bioapi # ./configure --libdir=/lib --enable-file-store && make # make install

Die nächsten, sehr seltsam ausschauenden, Zeilen müssen unbedingt in einer Zeile stehen:

# SERIAL=`BioAPITest | sed -ne "/Fingerprint/{n;n;s/^.*: \(.\{9\}\)\(.\{4\}\)\(.\{4\}\)\(.\{4\}\)\(.*\)/\1-\2-\3-\4-\5/gp}"`

# mkdir -p /etc/bioapi/pam/$SERIAL # cp /home/<benutzername>/benutzername.bir /etc/bioapi/pam/$SERIAL

Nun kann die PAM Konfiguration angepasst werden, dazu passen wir die entsprechenden Dateien an:

# vi /etc/pam.d/common-auth

auth sufficient pam_bioapi.so {5550454b-2054-464d-2f45-535320425350} /etc/bioapi/pam/

password sufficient pam_bioapi.so {5550454b-2054-464d-2f45-535320425350} /etc/bioapi/pam/

auth required pam_unix.so nullok_secure

Als nächsten die /etc/pam.d/sudo Datei:

# vi /etc/pam.d/sudo

#%PAM-1.0 #@include common-auth auth required pam_unix.so nullok_secure @include common-account

- Reboot und Test

Wurde auch die Letzte Datei bearbeitet, wird der Rechner neugestartet um sicher zu gehen, dass PAM korrekt funktioniert. Beim nächsten Login wird ein kleines Fenster erscheinen, welches uns darum bittet, den Finger über den Scanner zu ziehen.

Netzerk mit W-Lan

Statt uns groà mit der WPA Konfiguration rumzuschlagen, gibt es ein sehr einfaches Gnome Applet, welches all die komplizierten Dinge erledigt. Dazu müssen wir aus der /etc/network/interfaces alle, bis auf lo entfernen.

# vi /etc/network/interfaces

auto lo iface lo inet loopback

Mehr darf dort nicht enthalten sein.

Dann installieren wir das Programm:

# apt-get install network-manager-gnome

Nach dem aus- und wieder einloggen, erscheint neben der Uhr ein neues Applet, über welches ich mich in W-Lan Netze einklicken kann, oder über Kabel gehe. Die Passphrase wird dann, wenn benötigt, abgefragt. Die Passphrasse kann dann im Gnome-Schlüsselbund Manager abgespeichert werden. Allerdings hat man so auch den Nachteil, das beim einloggen mit W-Lan jedesmal ein Kennwort einzugeben ist.

OSD Anzeige

Die meisten der Fn Tasten funktionieren out-of-the-box, allerdings bekommt man keinerlei visuelle Rückmeldungen. Das kann man beheben:

# apt-get install tpb # adduser <benutzername> nvram

Multimedia

Codecs

- Codecs

Damit der ganze Multimedia Kram funktioniert, installiere ich alles in einem Rutsch. Da nicht alle Player mit allen Dateien zurechtkommen, installiere ich VLC, mplayer und xine:

# apt-get install gstreamer0.10-ffmpeg gstreamer0.10-gl gstreamer0.10-plugins-good gstreamer0.10-plugins-bad gstreamer0.10-plugins-bad-multiverse gstreamer0.10-plugins-ugly \ gstreamer0.10-plugins-ugly-multiverse xine-gui vlc mplayer mplayer-fonts mplayer-skins mozilla-mplayer w32codecs xine-ui vlc

DVD

- DVD

Damit man auch gekaufte DVS abspielen kann:

# apt-get install libdvdread3 # /usr/share/doc/libdvdread3/install-css.sh # apt-get install regionset

Amarok mit MySQL

- Amarok mit MySQL einrichten

Da bei mir Amarok sehr instabil läuft, wenn er seine sqllite Datenbank verwendet, setze ich lieber auf MySQL

# apt-get install mysql-server libqt3-mt-mysql amarok amarok-engines amarok-xine ipodslave

Dann müssen wir die Datenbank konfigurieren:

$ mysql -u root

set password for root@localhost = password('xxxxxxx');

flush privileges;

quit;

Und die Datenbank für Amarok anlegen:

$ mysql -p -u root CREATE DATABASE amarok; USE mysql; GRANT ALL ON amarok.* TO amarok@localhost IDENTIFIED BY 'PASSWORD_CHANGE_ME'; FLUSH PRIVILEGES;

Das war es auch schon. In der Amarok Konfiguration muss dann nur die Datenbank und das Kennwort eingetragen werden, schon läuft es :-)

Musikablage

- Sammlungsort

Damit wir nicht unser Home mit Musik belegen müssen, erstellen wir uns ein neues Volume, für die Musikdateien:

# lvcreate -L 10G -n musik daten # mkfs.xfs /dev/daten/musik # mkdir /media/musik # mount /dev/daten/musik /media/musik

Dann noch der passende /etc/fstab Eintrag:

/dev/media/musik /media/musik xfs auto,noexec,nodev,nosuid 0 2

Man könnte das Ganze jetzt noch eplizit dem User zuweisen, aber mir reicht ein:

# chown <benutzername:benutzername> /media/musik

Festplattenschutz

- Die Festplatte bei einem Fall schützen

Die IBM Geräte haben Sensoren eingebaut, welche die Leseköpfe der Festplatte parken können. Dazu benötigt es nur die hdaps Unterstützung im Kernel.

# modprobe hdaps # dmesg | grep hdaps

[17200779.656000] hdaps: initial mode latch is 0x01 [17200779.656000] hdaps: setting ec_rate=250, filter_order=2 [17200779.656000] hdaps: fake_data_mode set to 0 [17200779.656000] hdaps: device successfully initialized. [17200779.656000] input: hdaps as /class/input/input5 [17200779.656000] hdaps: driver successfully loaded

Wenn das nicht funktioniert, sollte der Kernel aktualisiert werden.

Anwendungen

Am einfachsten lässt sich das Ãberprüfen, indem man das Paket hdaps-utils installiert:

# apt-get install hdaps-utils

Nun kann man entweder das Konsolen Programm hdaps-pivot oder das OpenGL Programm hdaps-gl nutzen. Es gibt noch zahlreiche andere Nützlichkeiten hier zu finden. Da wir uns aber auf den Schutz konzentrieren wollen, brauchen wir noch einen Daemon. Dummerweise fehlt im 2.6.19 ein Verzeichnis im /sys, sodass der Daemon nach dieser Anleitung bei mir nicht zum Einsatz gebracht werden kann.

Wird aber nachgereicht.

Stromsparen

Bevor wir dazu kommen, zu schauen, wo wir Strom sparen können, erstmal etwas Grundsätzliches:

- Akku

Auch wenn es oftmals erzählt wird. Auch LI-IO Akkus gehen kaputt, wenn sie nicht gebraucht werden. Um den Akku möglichst lang am Leben zu erhalten, mit der gröÃtmöglichen Kapazität, folgendes beachten:

- Bei längerem Netzbetrieb, Akku entfernen und kühl lagern.

- Akku immer komplett entleeren. Wenn es für die normale Arbeit nicht mehr reicht und Ubuntu den Rechner runterfährt, nutze den Arbeitsspeichertest, um den Akku zusätzlich zu entladen. Der Rechner schaltet sich dann komplett ab.

- Beim Aufladen des Akkus darauf achten, dass er immer komplett aufgeladen wird, und nicht nur zum Teil.

- Läuft er im Akkubetrieb, möglichst so lang auf Akku laufen, bis er sich abschalten möchte. Zuhause/Im Hotel dann vollständig entleeren und dann wieder laden.

Dienste

Da auf einem Laptop einige Dienste laufen, die normalerweise nicht allzuoft gebraucht werden, kann man so einiges deaktivieren:

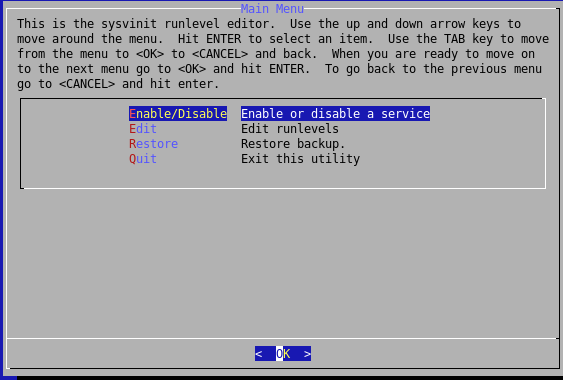

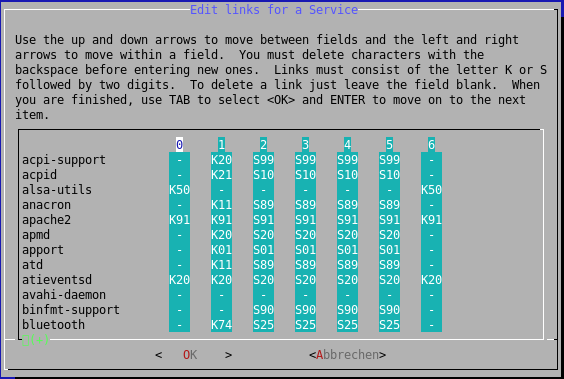

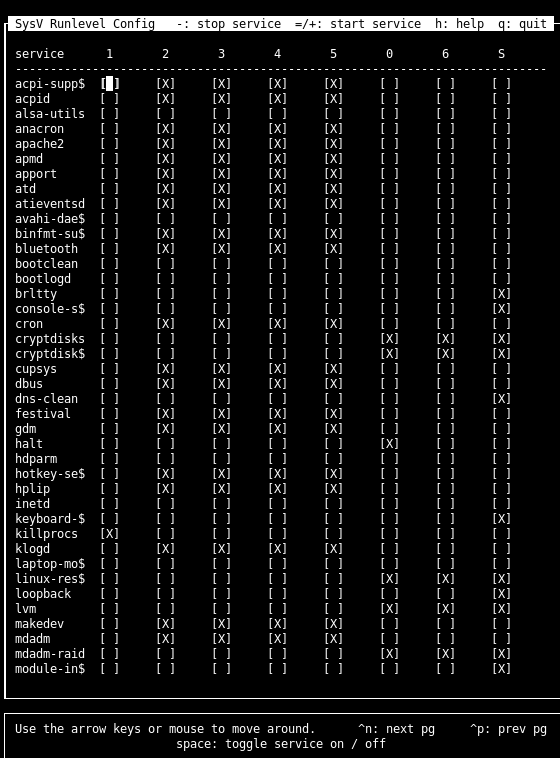

- SysV Hilfen

Da es zu umständlich wäre, dieses per Hand zu machen, gibt es verschiedene Programme, die einem unter die Arme greifen. Da sind zum Beispiel:

- sysvconfig

Oder auch

- sysv-rc-config

Ich ziehe sysv-rc-conf vor, da es am übersichtlichsten ist.

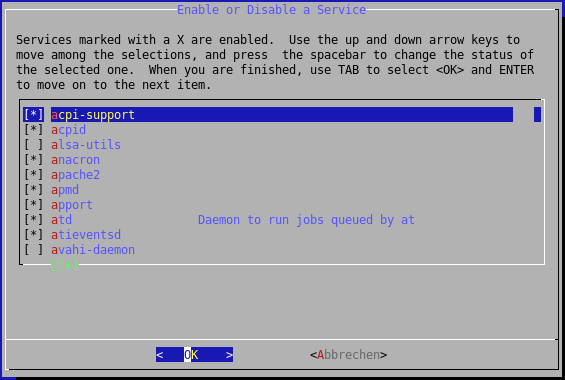

Dienste abschalten

Ich schalte folgende Dienste ab, da ich sie nicht benötige:

- atd - At Daemon für einmalige Aufgaben

- bluetooth - Bluetooth Unterstützung

- cron - Daemon für wiederkehrende Aufgaben, schalte ich nur bei Netzbetrieb ein

- cups - Druckdaemon, könnte auch per xinetd gestartet werden

- festival - für Sprachausgabe

- hplip - Unterstützung für HP-Drucker

- mdadm - für Raid

- mdadm-raid - für Raid

- nvidia-kernel - Spezielle Einstellungen für Nvidia

- rsync - Daemon für Datenabgleich

- ssh - kann man, ich lasse in aktiviert man weià ja nie ;-)

Laptop Mode

Das Paket laptop-mode kann zusätzlich noch ein wenig optimieren:

# apt-get install laptop-mode update-rc.d laptop-mode defaults

Dann wird das Programm beim nächsten Start ausgeführt.

Hinweise

fglrx und 2.6.19

Da es im 2.6.19 keine config.h mehr gibt, schlägt das Kompilieren des Treibers von ATI fehl. Ein Workaround sieht so aus:

# vi /usr/src/linux/include/linux/config.h

Darin muss folgendes stehen:

#ifndef _LINUX_CONFIG_H #define _LINUX_CONFIG_H /* This file is no longer in use and kept only for backward compatibility. * * autoconf.h is now included via -imacros on the commandline * */ #include <linux/autoconf.h> #endif

Danach lässt sich der ATI Treiber wieder übersetzen.

Kernel Konfiguration 2.6.19

Hier habe mal meine Kernel Konfiguration hochgeladen, für den Kernel 2.6.19. Sie ist nicht wirklich hochgetrimmt, einiges hätte man auch drauÃen lassen gekonnt. Doch sie ist für den Anfang sehr gut zu gebrauchen:

Quellen

Crypto

- Crypto-Setup http://forum.ubuntuusers.de/topic/37676/

- Keydisk http://wiki.ubuntuusers.de/Keydisk

- Keyfile auf USB Stick http://home.pages.at/linuxisland/l_crypt.html

- Keyfile auf USB Stick 2 http://www.saout.de/tikiwiki/tiki-index.php?page=EncryptedVarWithUSBKey

- Mit Lib-pam-mount http://deb.riseup.net/storage/encryption/dmcrypt/

- Gentoo http://de.gentoo-wiki.com/DM-Crypt#LUKS_Partiton_erstellen

Fingerscanner

- Fingerprint Sensor (eng) http://linux.spiney.org/debian_gnu_linux_on_an_ibm_thinkpad_t43p_fingerprint_reader

- Weitere Fingerprint Seite http://thinkwiki.org/wiki/How_to_enable_the_fingerprint_reader

- Anleitung für Fingerscanner (englisch) http://www.maven.pl/?p=18

ATI Treiber

- ATI Treiber von Hand http://wiki.ubuntuusers.de/ATI-Grafikkarten/fglrx/Manuelle_Treiberinstallation

Multimedia

- http://ubuntuguide.org/wiki/Ubuntu_dapper_de#Wie_installiert_man_Multimedia_Codecs

- http://amarok.kde.org/wiki/MySQL_HowTo

- https://help.ubuntu.com/community/RestrictedFormats

- https://help.ubuntu.com/community/RestrictedFormats/PlayingDVDs

Andere Anleitungen

- Gentoo Variante der Installation http://de.gentoo-wiki.com/IBM_ThinkPad_Z60M

- Englische z60M Anleitung http://www.linux.org.mt/node/82#AEN53

- http://www.thinkwiki.org/wiki/Installation_instructions_for_the_ThinkPad_Z60m

ToDo

- Unnötiges Zeug abschalten

- Akku möglichst lang am Leben halten

--Denny 23:54, 21. Jan 2007 (CET)